|

ąŻł@ŠW░▓╚½įOėŗ

┘Yį┤╠ņŽ┬ĪĪ2019/8/17 9:57:51

Ż©Įė╔ŽĒōŻ®ŲĮ┼_�ĪóAAA/RADIUSŽĄ Įy(t©»ng)ĪóBRASįOéõĄ─Įė┐┌ĪŻ▀@śė╝╚┐╔ęį▒ŻūCąŻł@ŠW┼c═ŌŠWĮė┐┌Ą─░▓╚½┐╔┐┐ąį�����Ż¼ėų┐╔ęį▒ŻūC Įy(t©»ng)ę╗ŠW╣▄ŲĮ┼_Ą─░▓╚½ąįŻ¼ęį╝░╔ŽŠW┐═æ¶ėŗ┘M╝░╣▄└Ē����ĪŻ

ĪĪĪĪ

Ż©2Ż®║╦ą─īė▓╔ė├╚²┼_Cisco 6509Į╗ōQÖC����Ż¼žō▌dŠ∙║ŌĪŻŠWĮją┼Žóųąą─║═ą┬└ŽąŻģ^(q©▒)Ė„Ę┼ų├ę╗┼_����Ż¼įOéõų«ķg╗ź┬ō(li©ón)▓╔ė├Ū¦šū╣Ō└wų▒▀B��Ż¼śI(y©©)äš┴„┴┐į÷╝ė║¾Ż¼┐╔ęįŲĮ╗¼╔²╝ēų┴╚fšūµ£┬Ę��ĪŻą┬ąŻģ^(q©▒)║═└ŽąŻģ^(q©▒)║╦ą─įOéõŠ∙▀BĮėąŻł@├Į¾wĘ■äšŲ„ĮMŻ¼▒Ńė┌▀MąąČÓ├Į¾w╝░ęĢŅlĮ╠īW�����ĪŻ

ĪĪĪĪ

Ż©3Ż®ģRŠ█īė▓╔ė├╦─┼_Cisco 4506Į╗ōQÖC�����Ż¼─ŽąŻģ^(q©▒)ģRŠ█īė▓╔ė├ā╔┼_Cisco 4506Į╗ōQÖC��Ż¼┐╔ĘųäeĘ┼ų├į┌ą┬└ŽąŻģ^(q©▒)Ą─ėŗ╦ŃÖCīWį║Īó╣▄└ĒīWį║���Īó═©ą┼īWį║║═└ĒīWį║╦─éĆģRŠ█³cĪŻģRŠ█īėįOéõ╚½▓┐ų¦│ų╣Ō┐┌Ū¦šū╔Žąą�����ĪŻ

ĪĪĪĪ

Ż©4Ż®Įė╚ļīė▓╔ė├Cisco 2950Į╗ōQÖCŻ¼įōā╔┐ŅŠ∙ų¦│ų░┘šū/ Ū¦šū╣Ō┐┌╔Žąą�����Ż¼ĘųäeĘ┼ų├į┌Ė„śŪėŅĮė╚ļ³c��ĪŻ

ĪĪĪĪ

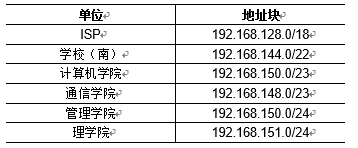

▒Ē1 IPĄžųĘäØĘų┼õ▒Ē

ĪĪĪĪ

ĪĪĪĪ

4. ░▓╚½ĘĮ░Ė

ĪĪĪĪ

░▓╚½▓▀┬įįĮüĒįĮ│╔×ķīWąŻėŗ╦ŃÖCŠWĮjĄ─ĻPµIę“╦žĪŻ╠žäe╩ŪļSų°ČÓģf(xi©”)ūhą┬śI(y©©)䚥─░l(f©Ī)š╣����ĪóļŖūė╔╠äšĪóŠW╔Ž▐k╣½��ĪóĖ„ĘNųąķgśI(y©©)䚥─æ¬ė├Ż¼īWąŻŠWĮj▓╗į┘╩Ūę╗éĆĘŌķ]Ą─ŠWĮj����Ż¼śO┤¾ĄžöUš╣┴╦īWąŻĄ─śI(y©©)äš��Ż¼╠ßĖ▀┴╦īWąŻĄ─ĖéĀÄ┴”�����Ż¼Ą½═¼Ģrę▓ĦüĒŠWĮj░▓╚½Ą─’LļU��ĪŻŠWĮjįOėŗųą▒žĒÜųŲČ©ŠWĮj░▓╚½▓▀┬įŻ¼▒ŻūCā╚▓┐ŠWĮjĄ─═Ļš¹ąį║═░▓╚½ąį���ĪŻ

ĪĪĪĪ

╦∙ų^░▓╚½═■├{���Ż¼Š═╩Ū╬┤Įø╩┌ÖÓ��Ż¼ī”╬╗ė┌Ę■äšŲ„����ĪóŠWĮj║═ū└├µĄ─öĄ(sh©┤)ō■(j©┤)║═┘Yį┤▀MąąįLå¢��Ż¼╔§ų┴ŲŲē─╗“š▀┤█Ė─▀@ą®öĄ(sh©┤)ō■(j©┤)/┘Yį┤��ĪŻÅ─░▓╚½═■├{Ą─ī”Ž¾üĒ┐┤�Ż¼┐╔ęįĘų×ķŠWĮjé„╦═▀^│╠�����ĪóŠWĮjĘ■äš▀^│╠║═▄ø╝■æ¬ė├▀^│╠╚²ŅÉ��ĪŻŠWĮjé„╦═▀^│╠ų„ę¬ßśī”öĄ(sh©┤)ō■(j©┤)µ£┬Ęīė║═ŠWĮjīėģf(xi©”)ūh╠žš„ųą┤µį┌Ą─┬®Č┤▀Mąą╣źō¶���Ż¼╚ń│ŻęŖĄ─▒O(ji©Īn)┬Ā��ĪóIPĄžųĘŲ█“_��Īó┬Ęė╔ģf(xi©”)ūh╣źō¶ĪóICMP Smurf╣źō¶Ą╚�����Ż╗ŠWĮjĘ■äš▀^│╠ų„ę¬╩Ūßśī”TCP/UDPęį╝░Šųė“Ųõ╔ŽĄ─æ¬ė├īėģf(xi©”)ūh▀Mąą�Ż¼╚ń│ŻęŖĄ─UDP/TCPŲ█“_���ĪóTCP┴„┴┐Į┘│ų����ĪóTCP Dos�ĪóFTPĘ┤ÅŚ��ĪóDNSŲ█“_Ą╚Ą╚Ż╗▄ø╝■æ¬ė├▀^│╠ätßśī”╬╗ė┌Ę■äšŲ„/ų„ÖC╔ŽĄ─▓┘ū„ŽĄĮy(t©»ng)ęį╝░Ųõ╔ŽĄ─æ¬ė├│╠ą“��Ż¼╔§ų┴╩Ū╗∙ė┌WEBĄ─▄ø╝■ŽĄĮy(t©»ng)░l(f©Ī)Ų╣źō¶�����ĪŻÅ─░▓╚½═■├{Ą─╩ųĘ©üĒ┐┤Ż¼╚õŽx�ĪóŠ▄Į^Ę■äšĪó┼×═¦����Īó─Š±R���Īó▓ĪČŠĪŁĪŁČ╝╩Ū│ŻęŖĄ─╣źō¶╣żŠ▀�����ĪŻ

ĪĪĪĪ

4.1 ┬Ęė╔Ų„║═Į╗ōQÖCĄ─░▓╚½╣”─▄

ĪĪĪĪ

┬Ęė╔Ų„īŹ¼F(xi©żn)Ą─ŠWĮj░▓╚½╝╝ągėąŻ║ VPN╝╝ągŻ║IPSecĪóGRE;░³▀^×V╝╝ągŻ╗╚šųŠ╣”─▄��Ż╗NATŠWĮjĄžųĘ▐DōQŻ╗PPPģf(xi©”)ūhPAP����ĪóCHAPšJūC�����Ż╗PPPģf(xi©”)ūhCallback╝╝ąg���Ż╗IPĄžųĘŻŁMACĄžųĘĮēČ©╝╝ąg����Ż╗┬Ęė╔ą┼ŽóšJūC╝╝ągŻ╗ IEEE 802.1Q VLAN╝╝ąg�ĪŻ

ĪĪĪĪ

4.2 ░▓╚½┤ļ╩®

ĪĪĪĪ

4.2.1 ╗∙ė┌░³▀^×VĄ─Ę└╗ē”╝╝ąg

ĪĪĪĪ

┬Ęė╔Ų„ų¦│ų╗∙ė┌░³▀^×VĄ─Ę└╗ē”╝╝ąg�Ż¼Ę└╗ē”įLå¢┴ą▒ĒĖ∙ō■(j©┤)IPł¾╬─Ą─IPł¾Ņ^╝░╦∙│ą▌dĄ─╔Žīėģf(xi©”)ūhŻ©╚ńTCPŻ®ł¾Ņ^ųąĄ─├┐ę╗éĆė“░³║¼┴╦┐╔ęįė╔┬Ęė╔Ų„▀Mąą╠Ä└ĒĄ─ą┼ŽóĪŻ░³▀^×V═©│Żė├ĄĮĄ─IPł¾╬─Ą─ęįŽ┬ī┘ąįŻ║

ĪĪĪĪ

Ż©1Ż®IPĄ─į┤���Īó─┐Ą─ĄžųĘ╝░ģf(xi©”)ūhŅÉą═

ĪĪĪĪ

Ż©2Ż®TCP╗“UDPĄ─į┤Īó─┐Ą─Č╦┐┌

ĪĪĪĪ

Ż©3Ż®ICMP┤aĪóICMPĄ─ŅÉą═┤a

ĪĪĪĪ

Ż©4Ż®TCPĄ─ś╦ųŠė“

ĪĪĪĪ

Ż©5Ż®Ę■äšŅÉą═TOS

ĪĪĪĪ

Ż©6Ż®IPł¾╬─Ą─ā×(y©Łu)Ž╚╝ēŻ©precedence)

ĪĪĪĪ

4.2.2 ╚šųŠ╣”─▄

ĪĪĪĪ

╚šųŠŻ©logŻ®╣”─▄ė├ė┌īó┬Ęė╔Ų„«a╔·Ą─Ė„ĘNą┼Žóęį╚šųŠą╬╩ĮėøõøĄĮŠ▀éõSyslog╣”─▄Ą─ų„ÖC╔ŽŻ©╚ńUnixų„ÖC╗“▀\ąąSyslogdĄ─ų„ÖCŻ®ĪŻ╚šųŠ╣”─▄┼cįLå¢┴ą▒Ē╣”─▄ŽÓĮY║Ž┐╔ęį╚╬ęŌČ©┴x╦∙ę¬ėøõøĄ─ą┼Žó���Ż¼ęįéõ▓ķė├�����Ż¼╚ńĖ·█Öėøõø║┌┐═╣źō¶ł¾╬─Ą╚�ĪŻ

ĪĪĪĪ

4.2.3 NATŠWĮjĄžųĘ▐DōQ╝╝ąg

ĪĪĪĪ

ŠWĮjĄžųĘ▐DōQ��Ż¼ė├üĒīŹ¼F(xi©żn)ā╚▓┐ŠWĮj╦ĮėąĄžųĘ║══Ō▓┐ŠWĮj╣½╣▓ĄžųĘĄ─ŽÓ╗ź▐DōQŻ¼╦³Ą─ā×(y©Łu)³cį┌ė┌▒▄├Ō┴╦ā╚▓┐ĘŪĘ©ĄžųĘ║══Ō▓┐╣½╣▓ĄžųĘķgĄ─ø_═╗�����Ż¼Ų┴▒╬┴╦ā╚▓┐ŠWĮjĄ─īŹļHĄžųĘ�����Ż¼ļ[▓ž┴╦ā╚▓┐ŠWĮjĄ─ĮYśŗŻ¼į÷ÅŖ┴╦ī”═Ō▓┐ŠWĮjįLå¢Ą─┐╔┐žąį��Ż¼ę▓į÷ÅŖ┴╦═Ō▓┐ŠWĮjī”ā╚▓┐ŠWĮjįLå¢Ą─┐╔┐žąįĪŻ

ĪĪĪĪ

▀xō±┬Ęė╔Ų„ų¦│ųņoæB(t©żi)ĄžųĘĘŁūgŻ©SNATŻ®��ĪóČ╦┐┌ĄžųĘĘŁūgŻ©PATŻ®��ĪóäėæB(t©żi)ĄžųĘĘŁūgŻ©DNATŻ®�����Ī�����Ż┐╔ęįų¦│ųĦįLå¢┴ą▒ĒĄ─ĄžųĘ▐DōQ�Ż¼ė├üĒŽ▐Č©┐╔ęį▀MąąĄžųĘ▐DōQĄ─ā╚▓┐ų„ÖCĄžųĘ��Ż¼ėąą¦Ąž┐žųŲā╚▓┐ų„ÖCī”═Ō▓┐ŠWĮjĄ─įLå¢����Ż╗═¼Ģr▀Ć┐╔ęįĖ∙ō■(j©┤)ĄžųĘ│žŻ¼▀MąąČÓī”ČÓĄ─ĄžųĘ▐DōQ�����Ż¼║Ž└ĒĄž└¹ė├╣½╣▓Ą─║ŽĘ©IPĄžųĘ┘Yį┤Ż╗└¹ė├ŠWĮjĄžųĘ▐DōQ����Ż¼┐╔ęįį┌Ų┴▒╬ā╚▓┐ĄžųĘĄ─═¼ĢrŻ¼┤_▒Ż┴╦ī”═ŌĄ─Ė„ĘNŠWĮjĘ■䚥─░▓╚½ąį�����ĪŻ

ĪĪĪĪ

4.2.4 IPĄžųĘŻŁMACĄžųĘĮēČ©╝╝ąg

ĪĪĪĪ

MACĄžųĘĮēČ©╝╝ąg╩Ū═©▀^į┌┬Ęė╔Ų„ųąņoæB(t©żi)┼õų├IPĄžųĘ║═MACĄžųĘĄ─ė│╔õĻPŽĄüĒ═Ļ│╔ARPæ¬┤üĒīŹ¼F(xi©żn)Ą─�ĪŻ

ĪĪĪĪ

4.2.5 äėæB(t©żi)┬Ęė╔ģf(xi©”)ūhšJūC╝╝ąg

ĪĪĪĪ

┬Ęė╔Ų„╩ŪĖ∙ō■(j©┤)┬Ęė╔ą┼ŽóüĒ░l(f©Ī)╦═ł¾╬─Ą─Ż¼Č°┬Ęė╔ą┼ŽóŪĪŪĪėų╩Ū═©▀^ŠWĮjį┌▓╗═¼Ą─┬Ęė╔Ų„ķg▐D░l(f©Ī)Ż©╬┤═Ļ�����Ż¼Ž┬ę╗ĒōŻ®

ĪĪĪĪ

|